- Регистрация

- 12.05.16

- Сообщения

- 1.927

- Реакции

- 523

- Репутация

- 0

В зависимости от ваших обстоятельств, активной угрозой для вас может быть ваше правительство, правоохранительные органы, военные или другие организации. То, насколько вам следует интересоваться угрозами, исходящими от этих организаций , зависит от индивидуальных обстоятельств, и вас вполне может не заботить, что там ваше правительство вытворяет в сети. Если вас это не парит, можете спокойно пропустить этот фрагмент видео.

Однако, вы можете быть, к примеру, политическим диссидентом, выступающим против нарушений прав человека в вашей стране. Возможно, вы журналист с критически важным материалом, который необходимо отправить, либо вы всего лишь рядовой сознательный гражданин, который хотел бы держать свою деятельность и персональную информацию подальше от рук правительства.

Из разоблачений Эдварда Сноудена и других информаторов становится понятно, что активная массовая слежка проводится во многих странах, если не сказать, что практически во всех. Вдобавок, производятся активные действия по взлому целей для сбора информации.

Существует соглашение между Великобританией, США, Австралией, Канадой и Новой Зеландией по совместному сбору, анализу и обмену разведданными. Это соглашение известно под названием "UK/USA Соглашение". Государства участники называются также "Five Eyes" ("Пять глаз"). Их цель состоит в сборе и анализе глобальных разведданых, включая использование Интернета для массовой слежки.

Шпионаж за собственными гражданами является нарушением внутригосударственного законодательства в этих странах, и чтобы избежать этого нарушения, участники следят за гражданами друг друга, а затем Обмениваются этими разведданными.

"Пять глаз" работают совместно с другими странами по обмену разведданными, и это формирует две другие группы . Они известны как "Девять глаз" и "Четырнадцать глаз". "Пять глаз" и эти сторонние страны могут и осуществляют шпионаж за гражданами друг друга. "Девять глаз" включает в себя Данию, Францию, Нидерланды и Норвегию.

"Четырнадцать глаз" включает в себя Бельгию, Германию, Италию, Испанию, Швецию.

Миллиарды долларов в год тратятся агентствами типа АНБ, Центра правительственной связи Великобритании, ФБР на разработку, заказ, реализацию и управление системами для слежки. Например, Carnivore, ECHELON и NarusInsight. Они используются для перехвата и анализа огромнейшего количества данных, которые перемещаются в Интернете и телефонных системах.

Конкретный пример того, как это затрагивает лично вас, это то, что правительства могут прослушивать ваши сотовые, спутниковые и мобильные телефоны. Могут использовать голосовое распознавание при сканировании мобильных сетей. Могут читать ваши электронные письма и текстовые сообщения. Цензурировать веб-страницы. Отслеживать передвижения граждан при помощи GPS, мобильных телефонов или мобильных сетей. Могут даже подменить содержимое электронного письма "на лету", пока оно находится в пути до вас.

Они могут скрытно включать вебкамеры, встроенные в персональные компьютеры, могут включать микрофоны в мобильных и сотовых телефонах, даже если они выключены. И вся эта информация фильтруется и систематизируется на таком масштабном уровне, что может быть использована для шпионажа за абсолютно каждым человеком в целой стране.

Датацентр в штате Юта, США

И собственно говоря, есть один объект под названием датацентр АНБ в штате Юта, который был построен для хранения огромных массивов информации. Основные строения занимают 100−150 тыс. квадратных метров. Стоимость его возведения по разным оценкам составляет от полутора до двух миллиардов долларов. Ожидается, что по завершению строительства энергопотребление объекта будет составлять 65 мегаватт, стоимость которых порядка 40 миллионов долларов в год.

В статье из "Forbes" емкость носителей информации в датацентре оценивается в районе от 3 до 12 эксабайт, а известное заявление гласит: "все слова, когдалибо сказанные человечеством, могут уместиться примерно в пяти эксабайт данных".

Согласно журналу "Wired", этот датацентр может обрабатывать все виды коммуникаций включая полное содержание приватных электронных писем, сотовые и мобильные телефонные звонки, истории поиска в Интернете, а также все виды отслеживания персональных данных, включая талоны на парковку , маршруты перемещения, заказы книг и многие другие цифровые отпечатки. Так что вы можете просто принять тот факт, что все коммуникации находятся под активной слежкой, и она включает в себя все ваши действия в Интернете и по телефону.

Можете задать себе несколько вопросов, чтобы решить, хотите ли вы защитить себя от всего этого. Занимаетесь ли вы в Интернете такими вещами, которые хотели бы оградить от перехвата и утечки в паблик? Действительно ли организации, компании или люди, имеющие доступ к просмотру и обработке ваших персональных данных, всегда будут действовать в ваших интересах? Будут ли они содержать ваши данные в безопасности и сохранности? Вы хотите, чтобы ваше правительство следило за тем, как вы используете Интернет? Улучшает ли массовая слежка безопасность вашей нации и общества? Стоит ли массовая слежка того, что вы можете потерять персональную приватность?

Ваши мнения будут разниться и поэтому будут разниться и требования к видам безопасности, которые необходимы вам для обеспечения вашей приватности онлайн.

Часть 2

Помимо массовой слежки есть и другие вещи, которые можно назвать активной формой слежки или просто хакерством. Если вы являетесь целью, то на ваш компьютер или смартфон могут быть установлены инструменты, использующие такие же виды вредоносного программного обеспечения и шпионского ПО, какие используются киберпреступниками.

Компании, работающие в сфере безопасности, продают правительствам инструменты для пассивной и активной разведки, если те не занимаются их разработкой самостоятельно. Но даже если и занимаются, бывает, что им нужны какиелибо дополнительные инструменты, и всегда есть большой и очень активный рынок с подобными инструментами, и когда недавно хакнули одну из хакерских группировок, то выяснилось, что они продавали свои разработки правительству.

Давайте я познакомлю вас с каталогом ANT, чтобы вы имели представление о том, какого рода инструментами обладают правительства и любые ресурсообеспеченные источники угрозы. ANT это подразделение АНБ США. Каталог ANT это элитарный документ , в котором содержится информация о наборе хакерских и шпионских инструментов АНБ по состоянию на, примерно, 2008 год.

Loadauto из каталога АНБ

Итак, для начала, давайте обсудим пассивные радиочастотные ретрорефлекторы, работающие на ультравысоких частотах. Это очень маленькие электронные устройства, работающие от нескольких микроамперов, а в некоторых случаях и вовсе не нуждающиеся в электропитании, это означает, что они могут работать годами. Они не излучают радиочастотную энергию, так что сканирование помещений на предмет наличия подобных подслушивающих устройств, как это бывает в кино, не сработает. Они могут быть сделаны из коммерческих серийных комплектующих, что делает невозможным отследить владельцев.

Одним из образцов является устройство под названием "Loudauto", это подслушивающее устройство. В описании указано: "Радиочастотный ретрорефлектор для работы со звуком. Обеспечивает передачу звука из помещения при помощи излучателя и базовой постобработки".

Это означает , что для того, чтобы прослушивать при помощи этого устройства, человеку нужно находиться на определенной дистанции и затем посылать сфокусированный луч радиочастотной энергии в этот ретрорефлектор. Звук из помещения передается в отраженном сигнале. Устройство активно только когда оно передает 14 излучение обратно его отправителю. Другими словами, оно полностью пассивно, не излучает в радиочастотном диапазоне, его трудно обнаружить и оно практически не потребляет энергию . Подобные ретрорефлекторы могут использоваться для всевозможных интересных задач.

Давайте я покажу вам коечто другое. Инструменты для снятия информации с клавиатур. "Радиочастотный ретрорефлектор для работы с данными. При облучении специальным излучателем позволяет снимать целевые данные с клавиатур или низкоскоростных цифровых устройств и передавать их отправителю в отраженном сигнале”.

Итак, это устройство устанавливается в клавиатуру. Оператор направляет сфокусированный луч радиочастотной энергии на этот рефлектор, получает возможность записывать все нажатия клавиш. Опять же , пассивная схема, нет излучения в радиочастотном диапазоне, трудно обнаружить и почти не потребляет энергии.

Здесь еще есть "Ragemaster" (рус. "Повелитель ярости"): "Радиочастотный ретрорефлектор, обеспечивающий увеличенную эффективную площадь рассеяния для коллекции аппаратных "жучков" "Vagrant". Он закладывается в стандартный видеоадаптер, VGAкабель, между видеокартой и монитором. Обычно устанавливается в ферритовый фильтр на видеокабеле".

Они могут видеть, что происходит на экране вашего монитора. Опять же, обратите внимание, насколько это миниатюрное устройство, оно работает пассивно, не излучает в радиочастотном диапазоне, его трудно обнаружить и оно практически не нуждается в электропитании.

Очевидно, что подобные устройства необходимо устанавливать и этот процесс называется "закладкой". Это означает, что устройства устанавливаются физически, прежде чем начать работать с ними.

Но даже если вы не являетесь целью конкретной закладки, вы остаетесь целью глобальной системы по перехвату данных.

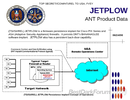

Jetplow из каталога АНБ

Например, есть "Jetplow" (рус. "Струйный плуг"). "Jetplow это устойчивый имплант для прошивки Cisco серии Pix и файрволов ASA. Он сохраняет программную закладку Bananaglee (рус. "Банановое веселье "), разработанную компанией DNT. Jetplow также имеет возможность устанавливать постоянный бэкдор".

DNT, к слову говоря, это подрядчик АНБ, который обеспечивает их различными хакерскими инструментами. Если вы не в курсе, прошивка это содержимое физической микросхемы или чипа в устройстве, так что в случае с подобными закладками речь идет о физических чипах маршрутизаторов или файрволов.

"Устойчивый имплант для прошивки" означает, что закладка выживет в случае переустановки операционной системы. Можно считать это руткитом для встроенного программного обеспечения. Что мы здесь видим так это задокументированную улику, подтверждающую, что устройства Cisco и Juniper, которые можно реально считать основой того Интернета, который мы используем, эти устройства скомпрометированы и будут использоваться для слежки.

Если вам любопытно, что это за странные кодовые названия, то две буквы относятся к названию проекта . Например , проект BG. Затем придумывается название, получается Bananaglee или чтонибудь странное типа этого. Странные названия помогают людям лучше запоминать их.

Давайте посмотрим на другие интересные примеры. Здесь у нас "Nightstand" (рус. "Прикроватная тумбочка"). "Инструмент для активной эксплуатации и инъекции пакетов в беспроводные WiFi сети стандарта 802.11 для доставки полезной нагрузки/эксплойта в целевое пространство, недоступное иными способами. Nightstand, как правило, используется в операциях, когда отсутствует проводной доступ до цели". Другими словами, это взлом WiFi.

Nightstand из каталога АНБ

Интересный факт, в паблик утекли электронные письма, они раскрыли планы итальянской компании "Hacking Team" и дочерней организации Boeing по доставке шпионского программного обеспечения при помощи дронов. Они собирались продавать свои разработки правительственным учреждениям . Устройства наподобие "Nightstand" могут устанавливаться на дроны. Однако, есть и способы противоборства подобным инструментам, и мы рассмотрим их далее в курсе.

Следующий любопытный экземпляр это "Iratemonk" (“Бешеный монах”). "Iratemonk обеспечивает устойчивость программного приложения на десктопах и ноутбуках при помощи имплантирования закладки в прошивку жестких дисков. Это позволяет исполнять вредоносный код путем подмены главной загрузочной записи".

Вновь это означает полную устойчивость. Так что если они получили доступ к вашей машине или установили на нее такой софт, то форматирование жесткого диска, переустановка операционной системы, ничто не поможет, ничто не сможет удалить его. Практически невозможно обнаружить его. Единственный вариант, который сработает в данном случае, это выкинуть зараженный жесткий диск. Но очевидно, что если у них есть такие инструменты, которые имплантируются даже в прошивку материнской платы, то вам придется выкинуть свой компьютер целиком, чтобы избавиться от подобной формы вредоносного программного обеспечения.

Iratemonk из каталога АНБ

Далее обратим внимание на "Monkeycalendar" (рус. "Обезьяний календарь"). Собственно говоря, это сим-карта. Вы можете этого не знать, но сим-карты могут подавать команды вашему мобильному телефону. Это сим-карта, которая подает команды вашему телефону, а затем отправляет СМС-сообщения, информируя, что вы делаете, где находитесь и другую информацию, которая может понадобиться спецслужбам.

И последнее интересное устройство, которое я хочу вам показать сейчас, это "Candygram" (рус. "Коробка конфет"). " Эмулирует работу вышки сотовой GSMсвязи в сети объекта наблюдения. Работает в частотных диапазонах 900, 1800 и 1900 МГц. Как только мобильный телефон объекта слежки попадает в зону действия базовой станции Candygram, система посылает СМС через внешнюю сеть на телефон наблюдателя".

Это фейковая базовая станция, наблюдатели прикидываются, например, оператором Vodafone и затем следят за вами, отслеживают ваше местоположение или даже взламывают ваше устройство.

Все эти устройства были актуальны где-то в 2008/2009 годах. Представьте, что у них есть сейчас. Если правительство для вас это источник угрозы, либо это кто-либо с достаточным уровнем средств, мотивов и возможностей, то я надеюсь, вы понимаете, что если вы являетесь целью, единственный способ быть анонимным онлайн это быть анонимным и в оффлайне. Мы поговорим об этом чуть позже в нашем курсе.

Monkeycalendar из каталога АНБ

Candygram из каталога АНБ

Смотрите, есть еще и любители. Они воссоздают подобные инструменты, основываясь на имеющихся данных, и моя компания также работает над подобными инструментами. Здесь вы можете видеть набор инструментов для взлома WiFi. Здесь есть ретрорефлекторы , активное внедрение в радиосвязь, аппаратные закладки, пассивный радиоперехват и так далее.

В общем, ничто не мешает обеспеченным ресурсами преступным организациям и хакерским группировкам пользоваться подобными инструментами.

Однако, вы можете быть, к примеру, политическим диссидентом, выступающим против нарушений прав человека в вашей стране. Возможно, вы журналист с критически важным материалом, который необходимо отправить, либо вы всего лишь рядовой сознательный гражданин, который хотел бы держать свою деятельность и персональную информацию подальше от рук правительства.

Из разоблачений Эдварда Сноудена и других информаторов становится понятно, что активная массовая слежка проводится во многих странах, если не сказать, что практически во всех. Вдобавок, производятся активные действия по взлому целей для сбора информации.

Существует соглашение между Великобританией, США, Австралией, Канадой и Новой Зеландией по совместному сбору, анализу и обмену разведданными. Это соглашение известно под названием "UK/USA Соглашение". Государства участники называются также "Five Eyes" ("Пять глаз"). Их цель состоит в сборе и анализе глобальных разведданых, включая использование Интернета для массовой слежки.

Шпионаж за собственными гражданами является нарушением внутригосударственного законодательства в этих странах, и чтобы избежать этого нарушения, участники следят за гражданами друг друга, а затем Обмениваются этими разведданными.

You must be registered for see images attach

"Пять глаз" работают совместно с другими странами по обмену разведданными, и это формирует две другие группы . Они известны как "Девять глаз" и "Четырнадцать глаз". "Пять глаз" и эти сторонние страны могут и осуществляют шпионаж за гражданами друг друга. "Девять глаз" включает в себя Данию, Францию, Нидерланды и Норвегию.

You must be registered for see images attach

"Четырнадцать глаз" включает в себя Бельгию, Германию, Италию, Испанию, Швецию.

Миллиарды долларов в год тратятся агентствами типа АНБ, Центра правительственной связи Великобритании, ФБР на разработку, заказ, реализацию и управление системами для слежки. Например, Carnivore, ECHELON и NarusInsight. Они используются для перехвата и анализа огромнейшего количества данных, которые перемещаются в Интернете и телефонных системах.

Конкретный пример того, как это затрагивает лично вас, это то, что правительства могут прослушивать ваши сотовые, спутниковые и мобильные телефоны. Могут использовать голосовое распознавание при сканировании мобильных сетей. Могут читать ваши электронные письма и текстовые сообщения. Цензурировать веб-страницы. Отслеживать передвижения граждан при помощи GPS, мобильных телефонов или мобильных сетей. Могут даже подменить содержимое электронного письма "на лету", пока оно находится в пути до вас.

Они могут скрытно включать вебкамеры, встроенные в персональные компьютеры, могут включать микрофоны в мобильных и сотовых телефонах, даже если они выключены. И вся эта информация фильтруется и систематизируется на таком масштабном уровне, что может быть использована для шпионажа за абсолютно каждым человеком в целой стране.

You must be registered for see images attach

Датацентр в штате Юта, США

И собственно говоря, есть один объект под названием датацентр АНБ в штате Юта, который был построен для хранения огромных массивов информации. Основные строения занимают 100−150 тыс. квадратных метров. Стоимость его возведения по разным оценкам составляет от полутора до двух миллиардов долларов. Ожидается, что по завершению строительства энергопотребление объекта будет составлять 65 мегаватт, стоимость которых порядка 40 миллионов долларов в год.

В статье из "Forbes" емкость носителей информации в датацентре оценивается в районе от 3 до 12 эксабайт, а известное заявление гласит: "все слова, когдалибо сказанные человечеством, могут уместиться примерно в пяти эксабайт данных".

Согласно журналу "Wired", этот датацентр может обрабатывать все виды коммуникаций включая полное содержание приватных электронных писем, сотовые и мобильные телефонные звонки, истории поиска в Интернете, а также все виды отслеживания персональных данных, включая талоны на парковку , маршруты перемещения, заказы книг и многие другие цифровые отпечатки. Так что вы можете просто принять тот факт, что все коммуникации находятся под активной слежкой, и она включает в себя все ваши действия в Интернете и по телефону.

Можете задать себе несколько вопросов, чтобы решить, хотите ли вы защитить себя от всего этого. Занимаетесь ли вы в Интернете такими вещами, которые хотели бы оградить от перехвата и утечки в паблик? Действительно ли организации, компании или люди, имеющие доступ к просмотру и обработке ваших персональных данных, всегда будут действовать в ваших интересах? Будут ли они содержать ваши данные в безопасности и сохранности? Вы хотите, чтобы ваше правительство следило за тем, как вы используете Интернет? Улучшает ли массовая слежка безопасность вашей нации и общества? Стоит ли массовая слежка того, что вы можете потерять персональную приватность?

Ваши мнения будут разниться и поэтому будут разниться и требования к видам безопасности, которые необходимы вам для обеспечения вашей приватности онлайн.

Часть 2

Помимо массовой слежки есть и другие вещи, которые можно назвать активной формой слежки или просто хакерством. Если вы являетесь целью, то на ваш компьютер или смартфон могут быть установлены инструменты, использующие такие же виды вредоносного программного обеспечения и шпионского ПО, какие используются киберпреступниками.

You must be registered for see images attach

Компании, работающие в сфере безопасности, продают правительствам инструменты для пассивной и активной разведки, если те не занимаются их разработкой самостоятельно. Но даже если и занимаются, бывает, что им нужны какиелибо дополнительные инструменты, и всегда есть большой и очень активный рынок с подобными инструментами, и когда недавно хакнули одну из хакерских группировок, то выяснилось, что они продавали свои разработки правительству.

Давайте я познакомлю вас с каталогом ANT, чтобы вы имели представление о том, какого рода инструментами обладают правительства и любые ресурсообеспеченные источники угрозы. ANT это подразделение АНБ США. Каталог ANT это элитарный документ , в котором содержится информация о наборе хакерских и шпионских инструментов АНБ по состоянию на, примерно, 2008 год.

You must be registered for see images attach

Loadauto из каталога АНБ

Итак, для начала, давайте обсудим пассивные радиочастотные ретрорефлекторы, работающие на ультравысоких частотах. Это очень маленькие электронные устройства, работающие от нескольких микроамперов, а в некоторых случаях и вовсе не нуждающиеся в электропитании, это означает, что они могут работать годами. Они не излучают радиочастотную энергию, так что сканирование помещений на предмет наличия подобных подслушивающих устройств, как это бывает в кино, не сработает. Они могут быть сделаны из коммерческих серийных комплектующих, что делает невозможным отследить владельцев.

Одним из образцов является устройство под названием "Loudauto", это подслушивающее устройство. В описании указано: "Радиочастотный ретрорефлектор для работы со звуком. Обеспечивает передачу звука из помещения при помощи излучателя и базовой постобработки".

Это означает , что для того, чтобы прослушивать при помощи этого устройства, человеку нужно находиться на определенной дистанции и затем посылать сфокусированный луч радиочастотной энергии в этот ретрорефлектор. Звук из помещения передается в отраженном сигнале. Устройство активно только когда оно передает 14 излучение обратно его отправителю. Другими словами, оно полностью пассивно, не излучает в радиочастотном диапазоне, его трудно обнаружить и оно практически не потребляет энергию . Подобные ретрорефлекторы могут использоваться для всевозможных интересных задач.

You must be registered for see images attach

Давайте я покажу вам коечто другое. Инструменты для снятия информации с клавиатур. "Радиочастотный ретрорефлектор для работы с данными. При облучении специальным излучателем позволяет снимать целевые данные с клавиатур или низкоскоростных цифровых устройств и передавать их отправителю в отраженном сигнале”.

Итак, это устройство устанавливается в клавиатуру. Оператор направляет сфокусированный луч радиочастотной энергии на этот рефлектор, получает возможность записывать все нажатия клавиш. Опять же , пассивная схема, нет излучения в радиочастотном диапазоне, трудно обнаружить и почти не потребляет энергии.

Здесь еще есть "Ragemaster" (рус. "Повелитель ярости"): "Радиочастотный ретрорефлектор, обеспечивающий увеличенную эффективную площадь рассеяния для коллекции аппаратных "жучков" "Vagrant". Он закладывается в стандартный видеоадаптер, VGAкабель, между видеокартой и монитором. Обычно устанавливается в ферритовый фильтр на видеокабеле".

Они могут видеть, что происходит на экране вашего монитора. Опять же, обратите внимание, насколько это миниатюрное устройство, оно работает пассивно, не излучает в радиочастотном диапазоне, его трудно обнаружить и оно практически не нуждается в электропитании.

Очевидно, что подобные устройства необходимо устанавливать и этот процесс называется "закладкой". Это означает, что устройства устанавливаются физически, прежде чем начать работать с ними.

Но даже если вы не являетесь целью конкретной закладки, вы остаетесь целью глобальной системы по перехвату данных.

You must be registered for see images attach

You must be registered for see images attach

Jetplow из каталога АНБ

Например, есть "Jetplow" (рус. "Струйный плуг"). "Jetplow это устойчивый имплант для прошивки Cisco серии Pix и файрволов ASA. Он сохраняет программную закладку Bananaglee (рус. "Банановое веселье "), разработанную компанией DNT. Jetplow также имеет возможность устанавливать постоянный бэкдор".

DNT, к слову говоря, это подрядчик АНБ, который обеспечивает их различными хакерскими инструментами. Если вы не в курсе, прошивка это содержимое физической микросхемы или чипа в устройстве, так что в случае с подобными закладками речь идет о физических чипах маршрутизаторов или файрволов.

"Устойчивый имплант для прошивки" означает, что закладка выживет в случае переустановки операционной системы. Можно считать это руткитом для встроенного программного обеспечения. Что мы здесь видим так это задокументированную улику, подтверждающую, что устройства Cisco и Juniper, которые можно реально считать основой того Интернета, который мы используем, эти устройства скомпрометированы и будут использоваться для слежки.

Если вам любопытно, что это за странные кодовые названия, то две буквы относятся к названию проекта . Например , проект BG. Затем придумывается название, получается Bananaglee или чтонибудь странное типа этого. Странные названия помогают людям лучше запоминать их.

Давайте посмотрим на другие интересные примеры. Здесь у нас "Nightstand" (рус. "Прикроватная тумбочка"). "Инструмент для активной эксплуатации и инъекции пакетов в беспроводные WiFi сети стандарта 802.11 для доставки полезной нагрузки/эксплойта в целевое пространство, недоступное иными способами. Nightstand, как правило, используется в операциях, когда отсутствует проводной доступ до цели". Другими словами, это взлом WiFi.

You must be registered for see images attach

Nightstand из каталога АНБ

Интересный факт, в паблик утекли электронные письма, они раскрыли планы итальянской компании "Hacking Team" и дочерней организации Boeing по доставке шпионского программного обеспечения при помощи дронов. Они собирались продавать свои разработки правительственным учреждениям . Устройства наподобие "Nightstand" могут устанавливаться на дроны. Однако, есть и способы противоборства подобным инструментам, и мы рассмотрим их далее в курсе.

Следующий любопытный экземпляр это "Iratemonk" (“Бешеный монах”). "Iratemonk обеспечивает устойчивость программного приложения на десктопах и ноутбуках при помощи имплантирования закладки в прошивку жестких дисков. Это позволяет исполнять вредоносный код путем подмены главной загрузочной записи".

Вновь это означает полную устойчивость. Так что если они получили доступ к вашей машине или установили на нее такой софт, то форматирование жесткого диска, переустановка операционной системы, ничто не поможет, ничто не сможет удалить его. Практически невозможно обнаружить его. Единственный вариант, который сработает в данном случае, это выкинуть зараженный жесткий диск. Но очевидно, что если у них есть такие инструменты, которые имплантируются даже в прошивку материнской платы, то вам придется выкинуть свой компьютер целиком, чтобы избавиться от подобной формы вредоносного программного обеспечения.

You must be registered for see images attach

Iratemonk из каталога АНБ

Далее обратим внимание на "Monkeycalendar" (рус. "Обезьяний календарь"). Собственно говоря, это сим-карта. Вы можете этого не знать, но сим-карты могут подавать команды вашему мобильному телефону. Это сим-карта, которая подает команды вашему телефону, а затем отправляет СМС-сообщения, информируя, что вы делаете, где находитесь и другую информацию, которая может понадобиться спецслужбам.

И последнее интересное устройство, которое я хочу вам показать сейчас, это "Candygram" (рус. "Коробка конфет"). " Эмулирует работу вышки сотовой GSMсвязи в сети объекта наблюдения. Работает в частотных диапазонах 900, 1800 и 1900 МГц. Как только мобильный телефон объекта слежки попадает в зону действия базовой станции Candygram, система посылает СМС через внешнюю сеть на телефон наблюдателя".

Это фейковая базовая станция, наблюдатели прикидываются, например, оператором Vodafone и затем следят за вами, отслеживают ваше местоположение или даже взламывают ваше устройство.

Все эти устройства были актуальны где-то в 2008/2009 годах. Представьте, что у них есть сейчас. Если правительство для вас это источник угрозы, либо это кто-либо с достаточным уровнем средств, мотивов и возможностей, то я надеюсь, вы понимаете, что если вы являетесь целью, единственный способ быть анонимным онлайн это быть анонимным и в оффлайне. Мы поговорим об этом чуть позже в нашем курсе.

You must be registered for see images attach

Monkeycalendar из каталога АНБ

You must be registered for see images attach

Candygram из каталога АНБ

Смотрите, есть еще и любители. Они воссоздают подобные инструменты, основываясь на имеющихся данных, и моя компания также работает над подобными инструментами. Здесь вы можете видеть набор инструментов для взлома WiFi. Здесь есть ретрорефлекторы , активное внедрение в радиосвязь, аппаратные закладки, пассивный радиоперехват и так далее.

В общем, ничто не мешает обеспеченным ресурсами преступным организациям и хакерским группировкам пользоваться подобными инструментами.